一、 Keystone 概述

- 管理用户及其权限

- 维护OpenStack Services的Endpoint

- Authentication(认证)和 Authorization(授权)

1、验证用户

验证用户的最简单的方法是请求凭据(登录+密码,登录+密钥等),并通过某些数据库进行检查。

2、认证包括的内容和关系:

第一个基础是用户。他们代表某人或某事,可以通过Keystone访问。用户具有可以检查的凭据,如密码或API密钥。

第二个是租户。它代表了所谓的Nova项目,这意味着聚合每个服务中的资源数量。例如,租户可以在Nova中有一些机器,在Swift / Glance中有一些图像,在Neutron中有几对网络。默认情况下,用户始终绑定到某些租户。

第三种是角色。它们表示假定具有对资源的一些访问的一组用户。例如,一些虚拟机在Nova和一些镜像在Glance。用户可以添加到全局或租户中的任何角色。在第

一种情况下,用户获得由角色对所有租户中的资源暗示的访问;在第二种情况下,用户的访问被限制到相应租户的资源。例如,用户可以是所有租户的操作者和他自己的项目的管理员。

3、keystone 的名词概念

图1 keystone相关名词

(1)User:指代任何使用OpenStack的实体,可以是真正的用户,其他系统或者服务。当User请求访问OpenStack时,Keystone会对其进行验证。除了admin和demo,OpenStack也为nova、cinder、glance、neutron 服务创建了相应的User。admin也可以管理这些User。

(2)Credentials:User用于确认用户身份的凭证。可以是:

(a)用户名/密码(用户第一次确认身份的方法)

(b)API Key(用户第一次确认身份的方法)

(c)Token(token是有时间限制的)

(d)其他高级方式

(3)Authentication:User访问OpenStack时向Keystone提交用户名和密码形式的 Credentials,Keystone验证通过后会给User签发一Token作为后续访问的Credential。

(4)Token:由数字和字母组成的字符串,User成功Authentication后由Keystone 分配给User。(也叫令牌)

Token用做访问Service的Credential

Service会通过Keystone验证Token的有效性

Token的有效期默认是24小时

(5)Project:用于将OpenStack的资源(计算、存储和网络)进行分组和隔离。根据OpenStack服务的对象不同,Project 可以是一个客户(公有云,也叫租户)、部门或者项目组(私有云)。

资源的所有权是属于Project 的,而不是User。

在OpenStack的界面和文档中,Tenant/Project/Account这几个术语是通用的,但长期看会倾向使用Project。

每个User(包括 admin)必须挂在Project里才能访问该Project的资源。

一个User可以属于多个Project。

admin相当于root用户,具有最高权限。

(6)Service:包括 Compute (Nova)、Block Storage (Cinder)、Object Storage (Swift)、Image Service (Glance) 、Networking Service (Neutron) 等。每个Service都会提供若干个Endpoint,User 通过Endpoint访问资源和执行操作。

(7)Endpoint:是一个网络上可访问的地址,通常是一个URL。Service通过 Endpoint告知自己的 API。Keystone 负责管理和维护每个Service的Endpoint。

(8)Role:角色(VIP)。

Authentication(认证):解决的是“你是谁?”的问题

Authorization(鉴权):解决的是“你能干什么?”的问题

Keystone是借助Role来实现Authorization的,Keystone定义Role,可以为User分配一个或多个Role。Service通过各自的/etc/***/policy.json对Role进行访问控制,决定每个 Role能做什么事情。

OpenStack默认配置只区分admin和非admin Role,如果需要对特定的Role进行授权,可以修改policy.json。

OpenStack适用于全局,可管理和查看各类信息。

keystone-manage用于启动keystone模块数据、初始化数据库、生成 SSL 相关的证书和私钥。

二、Keystone 认证管理

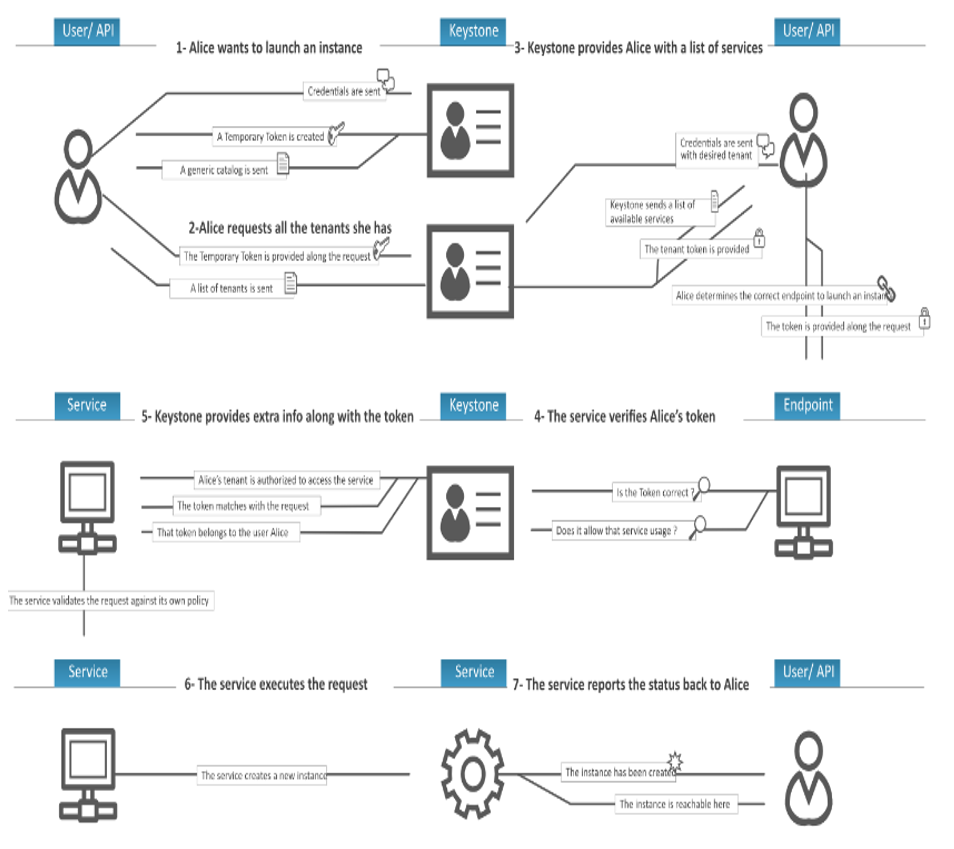

1、用户/API 想创建一个实例,首先会将自己的credentials发给keystone。认证成功后,keystone会颁给用户/API一个临时的令牌(Token) 和一个访问服务的Endpoint。 PS:Token没有永久的。

2、用户/API 把临时Token提交给keystone,keystone并返回一个Tenant(Project)。

3、用户/API 向keystone发送带有特定租户的凭证,告诉keystone用户/API在哪个项目中,keystone收到请求后,会发送一个项目的token 到用户/API 。PS:第一个Token是来验证用户/API是否有权限与keystone通信,第二个Token是来验证用户/API是否有权限访问我 keystone的其它服务。用户/API 拿着token和Endpoint找到可访问服务。

4、服务向keystone进行认证,Token是否合法,它允许访问使用该服务(判断用户/API中role权限)。

5、keystone向服务提供额外的信息。用户/API是允许访问服务,这个Token匹配请求,这个Token是用户/API的。

6、服务执行用户/API发起的请求,创建实例。

7、服务会将状态报告给用户/API。最后返回结果,实例已经创建。

图2 keystone认证管理

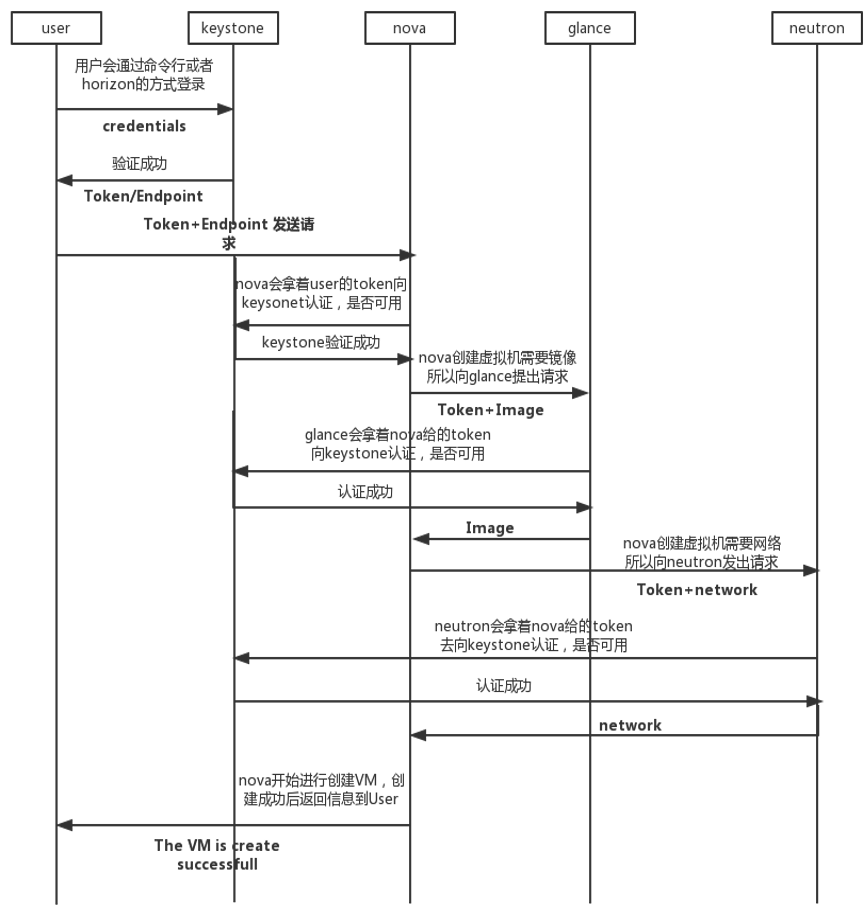

创建一个实例

图3 创建实例

三、 Token

表1 Token四种提供方式

| Provider方式 | 生成方式/长度/加密方式 | 优点 | 缺点 |

| UUID

| uuid.uuid4().hex,32字符, 没有加密方式。 | 生成的Token,长度较短,使用方便。url使用方便,回收的方式,就是从后端删除即可,实现逻辑较为清晰。 | 需要持久化后端存储,每次访问需要keystone相关服务进行认证。

|

| PKI

| cms_sign_data(),使用base64 encoded进行编码(替换不安全的字符),粗略统计过长度4602字符,使用Cryptographic Message Syntax (CMS)进行加密(默认的方式sha256)。 | 使用证书及私钥生成,可以线下验证(不需要走keystone认证服务)。 | 长度负载重,不推荐用于生产部署keystonemanage pki_setup ,需要使用由一个受信任的CA颁发的证书。 |

| PKIZ

| 同PKI,使用base64url encoding进行编码,在此基础上,使用压缩机制,长度上减小了一半,并且Token使用PKIZ_开头。 | 较PKI长度上缩小了很多 | 长度负载较重, 同上PKI |

| Fernet

| MessagePacked负载数据,并使用crypto.encrypt(paylo ad)加密,粗略统计长度183字符。使用对称加密,为了安全度提升,同时支持定期轮换。 | 设计的逻辑, 引入序列化, 负载格式加以控制, 基于此进行加密, 长度比PKI(Z)要短。 | 对称加密算法, 安全性低 |

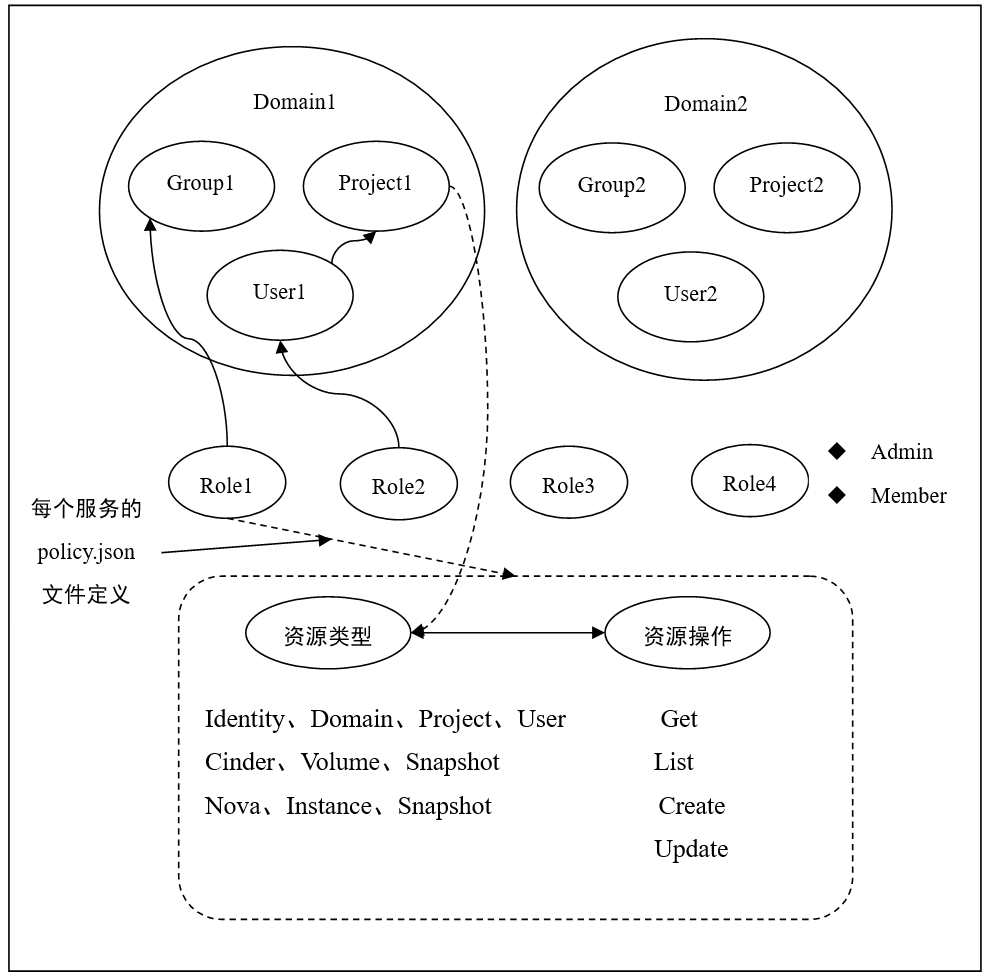

四、Domain

Domain:表示project和user的集合,在公有云或者私有云中常常表示一个客户。

Group:一个domain 中的部分用户的集合。

Project:IT基础设施资源的集合,比如虚机,卷,镜像等。

Role:角色,表示一个user对一个project resource的权限。

Token:一个 user对于某个目标(project 或者 domain)的一个有限时间段内的身份令牌。

图4 Domain

1、Domain 可以认为是 project,user,group的namespace。一个domain内,这些元素的名称不可以重复,但是在两个不同的domain内,它们的名称可以重复。因此,在确定这些元素时,需要同时使用它们的名称和它们的domain的id或者name。

2、Group是一个domain部分user的集合,其目的是为了方便分配role。给一个group分配role,结果会给group内的所有users分配这个role。

3、Role是全局(global)的,因此在一个keystone管辖范围内其名称必须唯一。role的名称没有意义,其意义在于 policy.json文件根据role的名称所指定的允许进行的操作。

4、简单地,role可以只有admin和member两个,前者表示管理员,后者表示普通用户。但是,结合domain和project的限定,admin可以分为cloud admin,domain admin 和 project admin。

5、policy.json 文件中定义了role对某种类型的资源所能进行的操作,比如允许cloud admin创建domain,允许所有用户创建卷等。

6、project是资源的集合,其中有一类projec是admin project。通过指定admin_project_domain_name和admin_project_name来确定一个admin project,然后该

project中的admin用户即是cloud admin。

7、Token 具有scope(范围) 的概念,分为unscoped token,domain-scoped token 和 project-scoped token。下文有说明:

Token 是针对不同scope认证状态,这里的scope是指project和domain,因此一共有三种scoped token:

(1) project-scoped token:针对一个project的token,它包含service catalog, a set of roles,和那个 project 的详细信息

(2)domain-scoped token:针对一个domain的token,它具有有限的使用场景,只用于domain 层面的操作。与project-scoped相比,它只具有优先的sevice catalog。

(3)unscoped token:当既不指定project也不指定domain为scope ,同时user也没有default project时获得的token,这是一种特殊的token。